02. Protéger sa navigation

Evitez les pirates dans les eaux profondes d’Internet.

Module suivant

TÉLÉCHARGER LA FICHE DE RÉVISION

RESSOURCES COMPLÉMENTAIRES

Contenu du cours

Chiffres clés

+523%

c’est l’augmentation des menaces détectées par l’antivirus Kapersky entre 2018 et 2019 (source Kapersky)

20%

des utilisateurs d’internet ont l’antivirus Avast installé sur leur ordinateur, soit 400 millions d’utilisateurs (source : Avast)

Le Firewall

Un firewall, ou pare-feu, est un logiciel ou matériel destiné à créer une barrière de sécurité virtuelle bloquant l’ensemble des tentatives d’intrusion des pirates informatiques dans vos appareils ou votre réseau. Le firewall contrôle le trafic et permet notamment de filtrer les sites internet auxquels vous pouvez accéder et les logiciels à installer.

Un firewall contient des règles permettant :

- D’autoriser la connexion

- De bloquer la connexion en attente de confirmation

- De rejeter la demande de connexion directement

Malgré tout, cet outil présente des limites, notamment en cas d’introduction de supports de stockage externes (Clés USB, disques durs externes, etc).

Antivirus

Un antivirus est un logiciel permettant d’identifier, neutraliser et éliminer les logiciels informatiques malveillants. Il permet également d’agir sur les fichiers qui pourraient être infectés, que ce soit au niveau des documents de travail ou des fichiers nécessaires au bon fonctionnement de l’ordinateur sur le système d’exploitation.

Des antivirus gratuits existent, ou sont parfois installés par défauts sur les appareils que vous possédez, mais les plus puissants des antivirus nécessiteront un investissement de votre part.

Un antivirus fonctionne selon 3 options :

- Suppression du fichier contaminé

- Réparation du fichier endommagé en éliminant le virus

- Mise en quarantaine du fichier contaminé pour empêcher d’y accéder

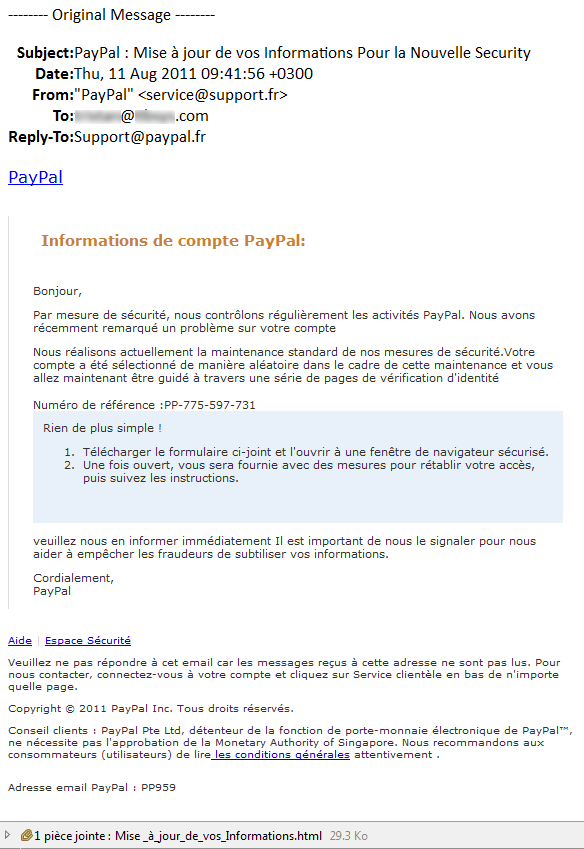

Phishing & Ransomware

Le phishing, ou hameçonnage, est une technique consistant pour les pirates informatiques à se faire passer pour des institutions officielles dans des emails que vous recevez directement dans votre boîte de réception. De manière générale, ces emails arrivent en spam (ou courriers indésirables), mais il peut arriver qu’ils se retrouvent dissimulés dans vos messages réguliers. Ces messages ressemblent trait pour trait à des communications du Gouvernement, de votre banque, de votre fournisseur d’énergie. Ils permettent au pirate informatique de récupérer vos données personnelles, notamment bancaires, et de s’en servir à sa guise sans que puissiez vous protéger ultérieurement.

Pour vous prémunir du phishing :

- Ne répondez jamais à un courrier indésirable

- Lors d’un doute sur un email, prenez le temps d’analyser les critères objectifs : le message est-il commun ? Attendiez-vous une communication de ce genre ? L’adresse email est-elle EXACTEMENT semblable à l’adresse internet de l’organisme émetteur ?

- Ne cliquez pas sur « Se désinscrire » sur un email douteux, en effet un lien de phishing peut être caché sous ce lien ;

- Mettez à jour régulièrement votre navigateur ;

- Utilisez des filtres Anti-Spam, disponibles sur une majorité des fournisseurs de messagerie ;

- Faites attention aux fautes d’orthographes souvent dissimulées dans ces emails ;

Les ransomwares, ou rançongiciels, sont des logiciels qui s’introduisent dans vos appareils par le biais de pièces jointes reçues par email, directement via un site web infecté que vous consultez, par le téléchargement d’un fichier ou encore à travers le réseau internet. Une fois dans votre ordinateur, le pirate informatique bloque totalement l’accès à votre ordinateur et ne vous laissera y accéder qu’en échange d’une rançon, généralement très élevée. Vous n’avez quasiment aucun moyen à votre échelle pour identifier le pirate et contrer son attaque une fois qu’elle a été effectuée. Vous devrez donc vous plier à sa demande sous peine de perdre l’ensemble de vos données confidentielles.

Pour vous prémunir au maximum de ce type de piratage, pensez à effectuer régulièrement les mises à jour de vos appareils, à sauvegarder vos données ainsi qu’à utiliser un antivirus et un pare-feu.

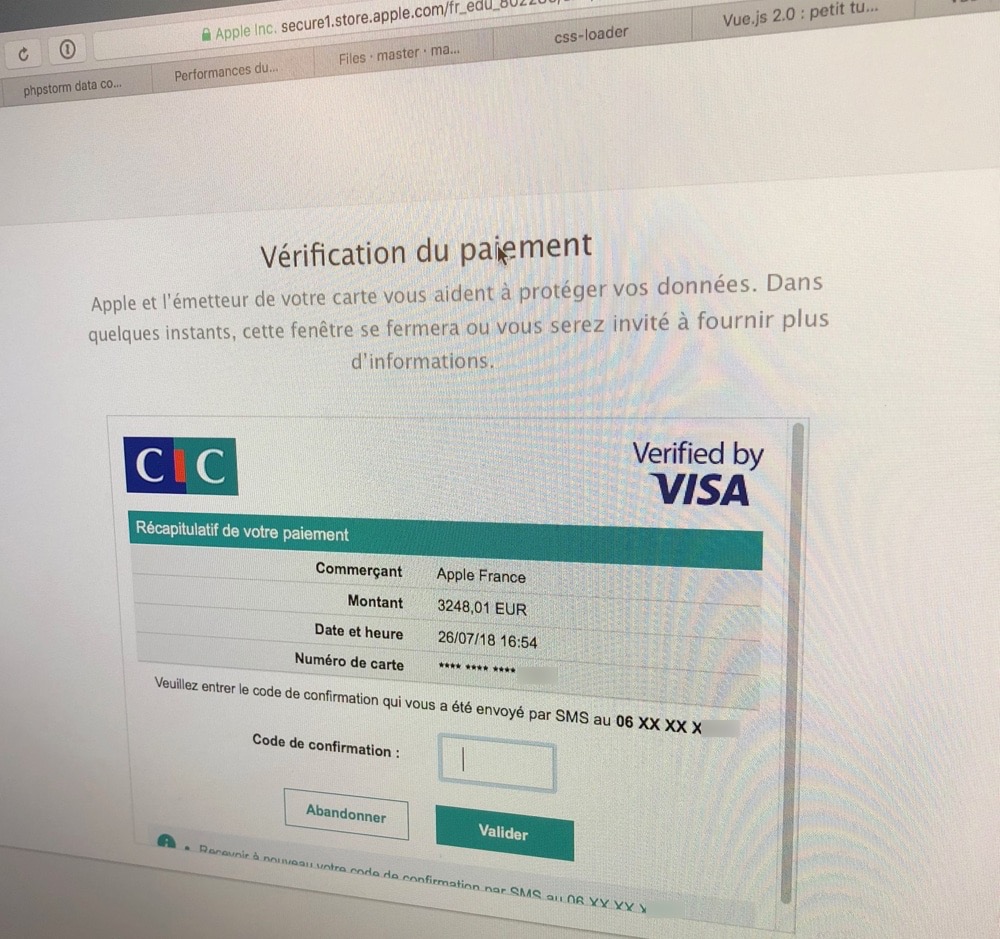

Sites sécurisés

Lorsque vous naviguez sur des sites internet, il existe des moyens de vérifier que ces sites sont fiables et sécurisés :

- Sites en HTTPS : une URL de site internet en HTTPS sécurise les échanges de données, notamment sur les emails, mots de passe et données clients sur un questionnaire. Ce protocole de sécurisation freine également les logiciels malveillants.

- Cadenas à côté de l’URL sur les plateformes de paiement : un site de paiement sécurisé dispose toujours d’un symbole cadenas fermé dans la barre d’adresse, vous indiquant que vous pouvez transmettre vos données personnelles en sécurité.

- Paiement 3-D Secure : de plus en plus de systèmes de paiement en ligne se sont associés aux banques pour proposer un paiement d’autant plus sécurisé, en obligeant une double authentification (via le site de la banque, un code SMS ou email) avant de pouvoir valider un paiement.

- Mise à disposition d’informations d’identification : un site internet honnête n’aura aucun problème à mettre à la disposition de ses internautes un certain nombre d’informations d’identification classiques (raison sociale, SIRET, adresse, numéro de téléphone, nom & prénom des responsables du site, CGV / CGU, etc).

Système d’exploitation

Beaucoup de détenteurs d’ordinateurs continuent d’utiliser des versions anciennes des systèmes d’exploitation, comme Windows Vista ou encore Windows 7. Au-delà des faibles performances qu’amènent l’utilisation de ces outils, il faut également savoir qu’ils sont devenus complètement obsolètes dans la protection contre les cyberattaques. En effet, ces systèmes étant anciens, ils sont bien connus des pirates informatiques et ne bénéficient plus des mises à jour nécessaires au maintien de leur sécurité. Si c’est votre cas, vous devrez donc changer votre matériel informatique par du plus récent pour vous assurer que votre système d’exploitation soit optimal sur cet aspect.

“Un ransomware se repose sur la vulnérabilité de la psychologie humaine plutôt que sur la sophistication technologique de l’adversaire”

Ressources complémentaires

01

Fiche de révision

Liens externes

01

02

Bonnes et mauvaises pratiques

Quelques exemples

Annuaire

Accèdez à l'annaire des prestaires qui peuvent vous aider à réaliser vos projets